Không có niềm tin vào vào 'zero trust'

Tác giả Ryan Noone, Đại học Carnegie Mellon, Khoa Kỹ thuật Hóa học

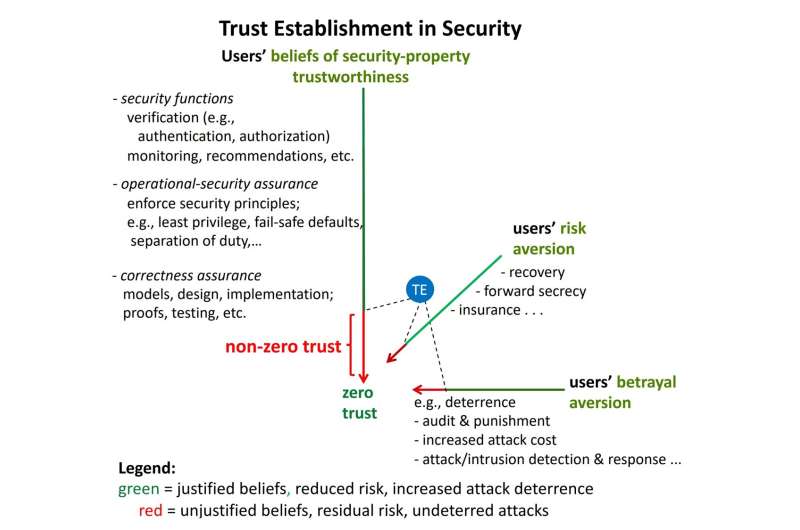

Niềm tin, tin vào zero và thành lập niềm tin (TE). Ảnh: Không tin tưởng vào không tin tưởng? (2023).

Vào tháng 5 năm 2021, Tổng thống Hoa Kỳ đã ban hành một lệnh điều hành, khởi xướng một nỗ lực toàn chính phủ để chắc chắn các hoạt động an ninh mạng của mình. Các cơ quan được giao nhiệm vụ thực hiện các kiến trúc không tin tưởng và cơ sở hạ tầng dựa trên đám mây vào năm 2024, nhằm mục đích tăng cường bảo mật và giảm thiểu rủi ro tiềm ẩn.

Nhưng Giáo sư Kỹ thuật Điện và Máy tính của Đại học Carnegie Mellon Virgil Gligor nói rằng kế hoạch này dành nhiều điều mong muốn và giải thích việc đạt được không tin tưởng không.

"Trước khi tôi nói với bạn rằng Zero Trust là gì, có lẽ tôi nên bắt đầu bằng cách xác định niềm tin", Gligor nói. "Niềm tin là sự chấp nhận sự thật của một tuyên bố mà không có bằng chứng hay điều tra; đó là niềm tin mù quáng hoặc suy nghĩ mong muốn nếu bạn muốn."

"Có một số lĩnh vực mà niềm tin phi lý là ok, nhưng trong an ninh mạng, tin rằng một tài sản bảo mật nắm giữ mà không có bất kỳ bằng chứng hoặc điều tra nào là một trách nhiệm. Vì vậy, các chuyên gia an ninh mạng tìm cách loại bỏ niềm tin mù quáng."

Để đạt được sự tin tưởng bằng không, mức độ thành lập niềm tin cao nhất, Gligor nói rằng một số nguyên lý sẽ phải được thực hiện. Quan trọng nhất, tất cả các thuộc tính bảo mật của mạng doanh nghiệp sẽ phải được chứng minh là vô điều kiện và chắc chắn (nghĩa là, với xác suất một trong thời gian hữu hạn).

"Nếu bạn có thể làm điều này, không còn trách nhiệm gì; bạn đã đạt được sự tin tưởng bằng không", Gligor giải thích. "Thật không may, về mặt lý thuyết là không thể đối với một số tài sản và thực tế không thể thực hiện được cho những người khác."

Trong báo cáo kỹ thuật của mình, "Zero Trust on Zero Trust?", Gligor nói rằng các thiết bị "hộp đen", được sử dụng trong tất cả các máy chủ và điểm cuối của mạng doanh nghiệp được biện minh vô điều kiện với sự chắc chắn.

Vì vậy, chính phủ có nghĩa là gì khi nói rằng không có kiến trúc tin cậy? Và nó hy vọng họ sẽ đạt được điều gì?

Kiến trúc không có khả năng chống thâm nhập. Do đó, họ không loại bỏ các vi phạm. Gligor nói, bằng cách thực hiện các kiến trúc này, mục tiêu chính của chính phủ là hạn chế chuyển động 'bên' của đối thủ bằng cách phân đoạn mạng trong nỗ lực giảm lượng thiệt hại mà kẻ thù có thể gây ra.

Để đảm bảo các phân khúc mạng này hoặc các khu vực ủy thác ngầm, chính phủ phác thảo một kế hoạch sẽ cấp quyền truy cập vào các tài nguyên dựa trên việc xác minh liên tục các thuộc tính của người dùng (ví dụ: vai trò, cấp phép, mức độ truy cập) và thực thi nguyên tắc đặc quyền ít nhất (một khái niệm bảo mật mà tuyên bố người dùng hoặc tổ chức chỉ nên có quyền truy cập vào các tài nguyên và ứng dụng dữ liệu cụ thể cần thiết để hoàn thành một tác vụ bắt buộc). Tuy nhiên, Gligor nói rằng khái niệm này là không có kỹ thuật.

Giới hạn chuyển động đối thủ 'bên' chỉ có thể đạt được nếu kiểm tra xác minh liên tục và áp dụng hiệu trưởng đặc quyền ít nhất ngăn chặn các cuộc tấn công vùng chéo. Giám sát liên tục các hành vi của thiết bị cũng phải phát hiện chúng. Nhưng Gligor giải thích rằng các kiến trúc không tin tưởng thường không phát hiện và ngăn chặn các loại tấn công này, trích dẫn một số ví dụ trong báo cáo kỹ thuật của mình.

Gligor nói: "Mục tiêu của việc giới hạn chuyển động của đối thủ đối với khu vực ủy thác giảm thiểu không thể được thực hiện vì các tiêu chí mà các kiến trúc tin cậy không sử dụng không thể giảm thiểu nhiều khu vực ủy thác quan trọng", Gligor nói.

"Một số nguyên tắc tối thiểu hóa khác tồn tại, mà các kiến trúc không tin tưởng bỏ qua vì những lý do thực tế. Việc thực hiện chúng sẽ yêu cầu thiết kế lại bảo mật, mà chính phủ tìm cách tránh vì nó có thể trì hoãn việc triển khai."

Mặc dù Gligor nói rằng các kiến trúc không tin tưởng không thể đóng vai trò là mô hình bảo mật do không có khả năng chống lại các phơi nhiễm bảo mật lớn, ông nhấn mạnh rằng chúng không vô dụng.

"Mặc dù các kiến trúc có giá trị phòng thủ thấp, nhưng chúng cung cấp giá trị phục hồi vi phạm hữu ích."

Sử dụng dữ liệu từ IBM, Gligor cho thấy các mạng phân đoạn thành các khu vực tin cậy giảm thiểu có thể làm giảm đáng kể lượng dữ liệu bị mất trong một vi phạm, làm giảm chi phí chung của các nỗ lực phục hồi.

"Khi bạn khôi phục dữ liệu sau khi vi phạm, bạn phải xác định số lượng hồ sơ thông tin đã bị mất. Với kiến trúc không tin tưởng, thay vì mất 20 triệu hồ sơ cho một kẻ thù, bạn có thể chỉ mất 1.000 vì bạn đã giới hạn số lượng hồ sơ có quyền truy cập. Do đó, có rất ít để phục hồi. "